5つのフィッシング

対策ツール

フィッシングは、すべての企業や組織にとって大きな脅威となつています。実際、情報漏えいの3分の1近くは、何らかのフィッシング攻撃によるものです。フィッシングが他のサイバーセキュリティ脅威と異なる点は、心理的なトリックを使って個人情報や企業の機密情報を狙ってくることです。そのために、その対策が非常に困難とされてきました。

しかしながら、フィッシング攻撃への対策として、有効なツールとプロセスが登場してきています。ここでは、これらのポイントについて詳しく説明し、フィッシング対策にどのように適用できるかを解説します。

アンチフィッシングとは何か?

フィッシングは、これまで使われてきたサイバー攻撃者にとっては一般的な攻撃手法です。過去数十年前から、詐欺師は電話やメールなどの手段を巧みに利用して、無防備な被害者を騙して、パスワード、銀行情報などの機密情報を盗もうとしています。

フィッシングの脅威を理解する

フィッシングは、進化し続ける攻撃手法です。フィッシング攻撃は、技法的に巧妙化し続けています。これに伴い、成功率も上がっています。巧妙化する代表的な手口には、次のようなものがあります。

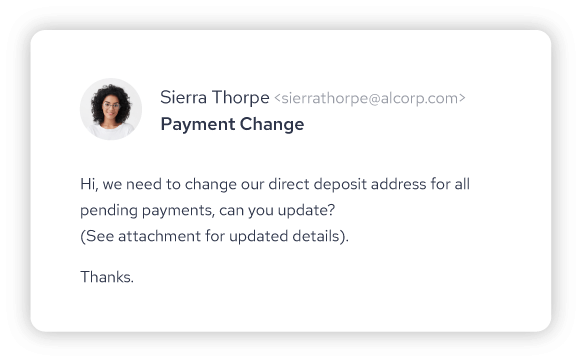

なりすましメール

SMTPなどのメールプロトコルでは、セキュリティ上の問題があり、その結果、なりすましメールの発生を可能にしています。そのために、メールの偽装を判断するのは、メールプロバイダーやサードパーティソフトウェアシステムに依存しています。

この詳細は、次のIRONSCALESの3回連載シリーズ(英文)をご覧ください。「Understanding DMARC: What's Driving All the Hype(DMARCを理解する:なぜ、このような騒ぎになったのか)」

なりすましメールの

主な4つのタイプ:

1.正確な送信者名を使うなりすまし

例: SteveJobs@techcompanyxyz.com

2.読み間違えるような送信者名を使うなりすまし

例: SteveJabs@techcompanyxyz.com

3.そっくりさんドメインの偽装

例: SteveJobs@aaple.com

4.正確なドメインの偽装

例: SteveJobs@apple.com

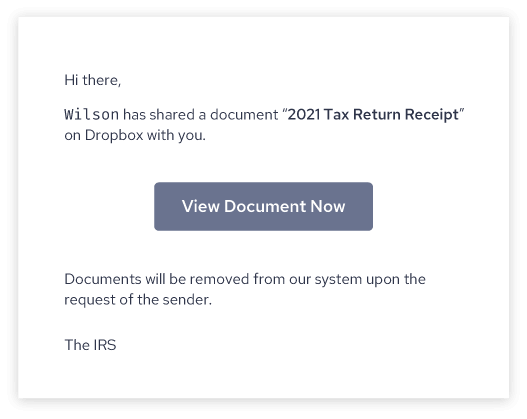

ビジネスメール詐欺(BEC)

ビジネスメール詐欺の形態として、代表的なものを次に示します。

「フィッシング攻撃は、機密情報や資金にアクセスできる組織の幹部、マネージャーや担当者を標的にした場合、ますます危険性が高まります。」

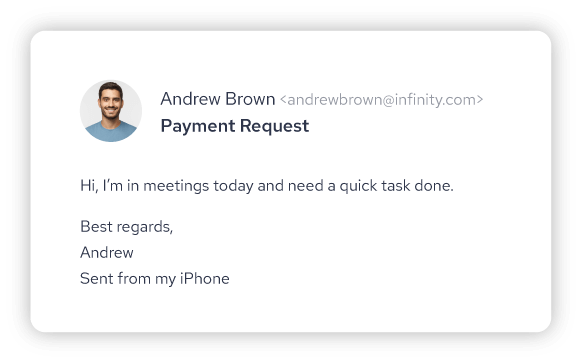

CEO詐欺

また、大規模な組織では、担当者レベルの従業員はCEOやCFOなどの役員や経理部や人事部などの部門長へ細かい問い合わせをし難い傾向があります。特に、トップダウンの緊急依頼は再確認せずに従っていまう傾向があります。最も多く見受けられるものは、サイバー攻撃者はこの組織の弱点を突いて、従業員に対して外部組織への電信送金を緊急依頼してくるケースです。

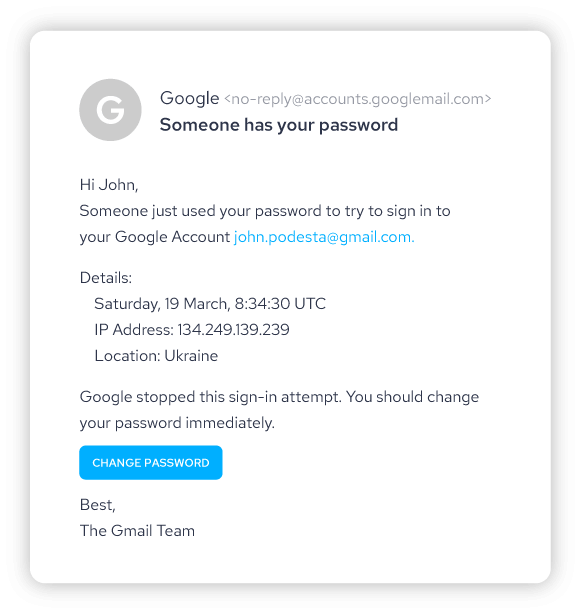

ホエーリング

しかし、このような著名人は政治や市場などに大きな影響を与える可能性があるため、攻撃が成功した場合の効果は計り知れないものになります。思い出してください。2016年のヒラリー・クリントンの選挙運動用メール流出は、このホエーリング攻撃に起因しています。

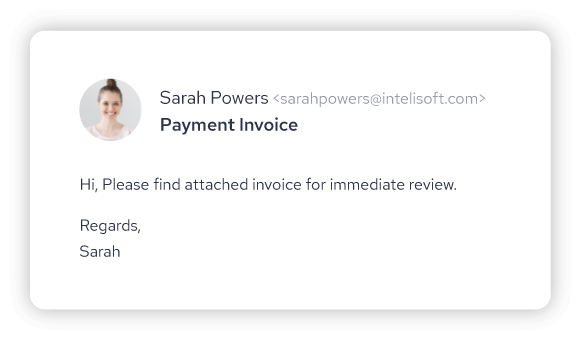

ベンダーアカウント侵害

請求書詐欺

この情報を使って、なりすましメールや侵害したベンダーアカウントと組み合わせ、実際の請求書に近い、または正確に似せた不正な請求書を送信します。

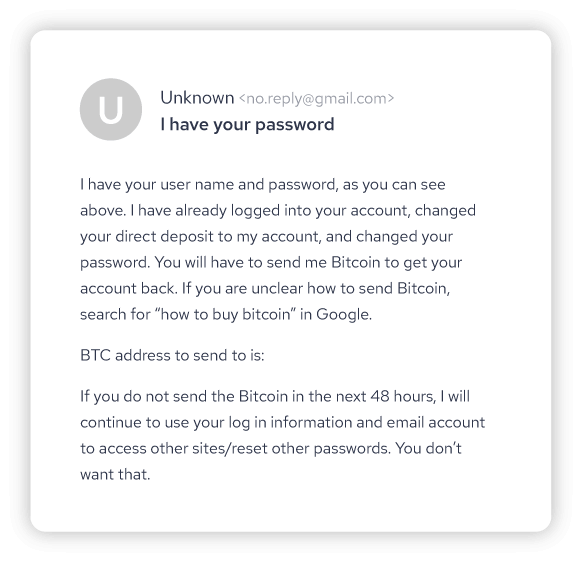

ゆすり攻撃

フィッシング対策に成功するための5つのレイヤー

フィッシング対策を成功させるためには、フィッシング攻撃の根本的な原因となる複数の要素に対する複数の異なるレイヤーを組み合わせた包括的なアプローチが必要です。ほとんどの企業は、 今、起きているインシデントへの対応、人による的確なインテリジェントな判断、AIや機械学習などの最新テクノロジーによる支援を組み合わせて、抜本的なフィッシング対策を講じる必要があるでしょう。

ここでは、進化し続けるフィッシング攻撃への対策と予防のために最も重要なポイントを5つのレイヤーに大別して、考察しています。

1.従業員教育

しかし、フィッシングは進化する脅威であるため、単純にこの脅威を教育するだけでは十分ではありません。フィッシングは、人間のミスや弱点を突いてくるソーシャルエンジニアリングの手法を巧みに利用しており、IT専門家でさえもこのような巧妙な攻撃へ対処することは容易ではありません。

ここで必要なことは、継続的な従業員教育を通して進化する脅威を従業員一人ひとりに実感させることで、従業員の意識を改革することです。例えば、フィッシング攻撃演習を組み合わせて実践することで、さまざまな異なる攻撃手法を従業員に教え、それに気付き、IT管理者へ報告できるようにすることです。

詳細はここから>>

2.高度なマルウェア/URL保護

この問題を解決するためには、シグネチャによるフィルタリングではなく、ディープラーニングやビジュアルラーニングなどの最新のテクノロジーを利用して、URLやランディングページが疑わしいかどうかを判断することが必要です。ここには、攻撃者の進化に追随する動的な進化が不可欠です。

詳細はここから >>

3.APIメールボックスレベルのインテリジェンス

そして、送信元は誰なのか、何が送信されてきているのかを知ることです。IRONSCALESは、コミュニケーションパターンやコミュニケーション履歴、コンテンツ分析(NLP)、社内外の関係性プロファイル、その他のメタデータを基に、従業員毎に各人のプロファイルを構築し、内部から異常を検出する仕組みになっています。

詳細はここから>>

4.ユーザーコミュニティと連携した脅威検出

脅威インテリジェンスを分散化するということは、世界中のセキュリティチームの力を活用することができることを意味します。AirbnbやWazeなどのプラットフォームと同じように、IRONSCALESはユーザー間の情報を集約して情報共有しています。

これによって、世界のどこかで起こる攻撃を、企業のメールボックスを危険にさらす前に予測し、特定することができるようになるのです。

詳細はここから >>

5.AIベースのフィッシングインシデント対応

Verizon DBIRのレポートによると、従業員がフィッシングメールをクリックするのにかかる時間は平均82秒です。この約82秒の間にこのアクションアイテムに対応するには、手動での設定や削除では時間切れになってしまいます。ここで必要なことは、インシデント対応システムには、モーフィングフィッシング攻撃をリアルタイムで自動的に検知し、対応することです。

詳細はここから >>

フィッシングに立ち向かうための

フィッシング対策ソフトウェア

フィッシングが日々高度化しています。情報セキュリティを破られないようにするためには、発生する攻撃をプロアクティブに事前に予見・特定することが不可欠になっています。フィッシング対策ソフトウェアは、フィッシングの検出・隔離/駆除を支援する上で、極めて重要な資産となります。IRONSCALESは、進化するフィッシングの脅威からビジネスを守るために必要なすべてのツールをオールインワンで提供する自己学習型のメールセキュリティプラットフォームです。

無償トライアルを申し込みください。IRONSCALESプラットフォームのパワーをお客様の環境で確認することができます。