フィッシングとは:

フィッシングから

あなたの会社を

いかに守るか

昨今、多くの企業や団体では、従業員に入社後にセキュリティ研修を受けることが義務付けるようになってきています。通常、この研修では、セキュリティに対する会社の基本方針に加えて、オンラインセキュリティの重要性、サイバー攻撃の事例を教育しています。また、これを通して、従業員が将来的にフィッシングなどのサイバー攻撃を発見し報告できるようにセキュリティ意識を向上させています。残件なことに、この効果は限定的です。研修後にフィッシングテストを試みてみると、多くの従業員がフィッシングメールに引っかかてしいます。

フィッシングメール演習に引っかかる従業員が多いことに、びっくりするのではないでしょうか。いくら教育しても、巧みに仕掛けられるフィッシング攻撃は、ITリテラシーの高い従業員でさえも見破ることができないのが、現状なのです。1つの従業員のミスが個人情報の漏洩などの惨事につながることを企業のマネジメントは再確認していただきたい。ここでは、フィッシング脅威の現状を理解していただくと共に、サイバー攻撃者が仕掛ける巧妙なテクニックに対抗するための有用な心得を習得していただきます。

フィッシングとは?

フィッシングとは、一般には、偽装したメールやテキストメッセージを送り付けて、偽のホームページに接続させたりするなどの方法で、クレジットカード番号、アカウント情報(ユーザID、パスワードなど)といった重要な個人情報を盗み出す行為のことを言います。フィッシング(Phishing)は、「fishing(魚釣り)」の"f"を"ph"に置き替えてつくられた造語で、餌で魚をだまして釣り上げるように、メールで相手を騙して、釣り上げることに由来していると言われています。攻撃者は通常、有名企業や政府機関などになりすまし、個人からデータを盗み出すことを仕掛けてきます。

多くの人は、フィッシング詐欺は分かりやすく、簡単に避けることができると考えています。しかし、この理解に反して、フィッシング詐欺は毎日、何度も発生しているのです。FBIのインターネット犯罪苦情センターは、米国内で2019年だけでもフィッシング詐欺で5700万ドルの被害を受けたことを公表し、フィッシングによって米国の企業が 年間50億ドル近くを失っていると推定しています。このような脅威は、今、世界中で発生しています。

サイバー攻撃者は、日々適用する技法を巧妙化させています。このように進化するフィッシング手口を簡単に見破ることはできないと言っても過言でしょう。フィッシング攻撃は、様々な形態があります、例えば、不審なアクセスがあったのでアカウントをロックした、請求書の期限が切れた、など、脅しや緊急性をあおってきたり、懸賞や商品が当たった、など、歓びや誘惑を誘ったりしてきます。

フィッシングの進化

フィッシングという表現は、1990年代にAOLのユーザー名とパスワードを入手しようとする試みについて使われたのが最初である。ユーザーはこの種の攻撃に慣れておらず、AOLがフィッシングの危険性をユーザーに警告しても、多くの人がフィッシングの餌食になってしまった。

それ以来、攻撃者はさらに巧妙になり、多発するようになった。これに対抗するために、多くの企業は強力なゲートウェイレベルのメールセキュリティやフィッシングツールを導入してきました。しかし、攻撃者は、このような企業の対抗策にもかかわらず、人気のあるドメインになりすましたフィッシングサイトなど、新しい手法を次々に生み出し、機密情報の収集を試みています。

フィッシングサイトの数は膨大であり、セキュリティチームが警告を発するまでの時間も限られているため、フィッシング攻撃は非常に難しい問題になっています。

現在、月に150万以上の新しいフィッシングサイトが作り出されています。そして、このようなフィッシングサイト は平均して4〜8時間で姿を変えているため、特定を困難にしています。また、残念ながら、ルールベースのメールセキュリティツールには、偽のログインページをリアルタイムに発見する視覚的な異常検出機能はありません。そのため、現行のメールセキュリティツールでは、偽のログインページを見破ることはできないのが現状です。

フィッシングのタイプ

フィッシングの特徴は、それぞれのタイプで似ていますが、的確な警戒を徹底するためには、それぞれのフィッシングをしっかり理解することが有効です。次に、代表的フィッシングの4つのタイプの定義とその事例を紹介します。抜本的なフィッシングへの予防策を講じる上での参考にしてください。

次のステップとして、攻撃者はコンサルティングチームのメンバーになりすまし、この顧客サポート担当者にテストアカウントを設定するために個人情報が必要であるとメールを送り付けてきます。これにまんまと引っかかって、この顧客サポート担当者はこのメールに返信し、自宅の住所、電話番号と社会保障番号を提供してしまいました。この後は、どうなったかは容易に想像できると思います。

この資金運用マネージャは、このメッセージをインターネットプロバイダーからと思い込み、テキスト内のリンクをクリックして、アカウントのログインページに移動し、自分の認証情報を攻撃者に渡してしまいました。

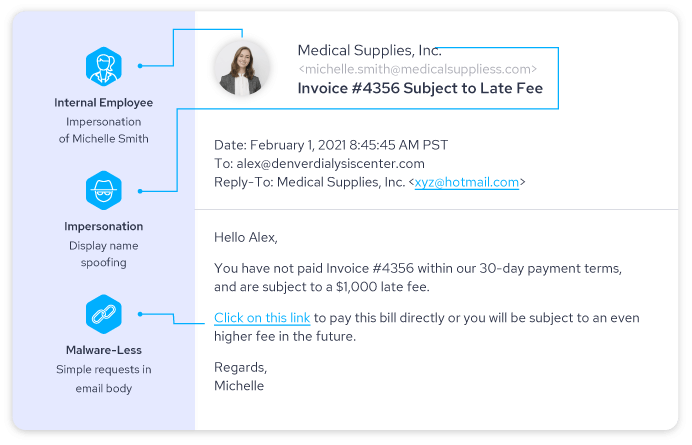

攻撃者は標的とした企業の電子メールアカウントにアクセス権を入力しようとしますが、入手できない場合には、攻撃者はドメイン名を偽装して、読み間違えるような本物そっくり子メールアドレスを作成してきます。

例えば、メールアカウント 「john@sprint.com」を「john@spriint.com」のように偽装してきます。

Medical Devices社からの請求書はよく届くので、メールを開き、埋め込まれたリンクをクリックして、請求金額を支払ってしましました。

ここで攻撃者が行ったことは、メールアカウントの偽装です。調達担当者は jessica@medicaldevices.comから請求書が送られたと思い込んでしまったのですが、実際は jessica@medicaldevicesinc.comからメールは送信されています。

どのようにしてフィッシング攻撃を見付けるか?

フィッシング詐欺の最大の特徴は、ボタンをクリックする、添付ファイルを開く、機密情報を返信するなどの行動を促す内容が含まれていることですが、

フィッシング詐欺の兆候は他にもあります。

例えば、期間限定のキャンペーンや賞品の当選などのおいしい話、アカウント停止の疑いなどのびっくりする話です。.

そして、もう1つの特徴が、メールのフォーマットやロゴマークなどの見かけです。画像がぼやけていたり、歪んでいたりすることが良く見かけられます。また、英語のスペルミスや文法的な間違い、日本語表現の違和感などがあります。

さらに、注意すべきことは、本文中の記載と内容の合理性です。こんなメールが届くことは予想していましたか、こんな旨い話がありますか。鵜呑みにせずに、ビジネス常識と一般常識を使って、メールを読み直してみてください。

フィッシング攻撃の例

概念を知っているだけでは、十分ではありません。実際に起こっている例を理解して、実感することです次に示した例は、攻撃者の日常的に使用しているフィッシング攻撃です。攻撃者の手口を見抜くポイントにハイライトしています。

まず、最初の例です!

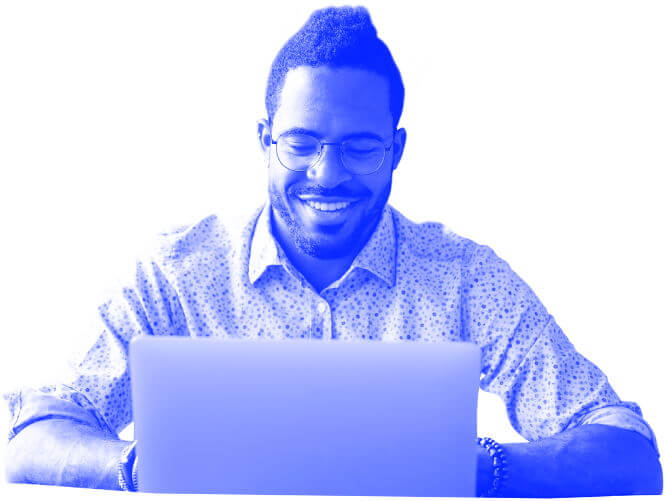

一見、正規のメールに見えますよね?間違いです!「2021年納税申告還付金受領証(2021 Tax Return Receipt)」は、税金還付金がすでにこのメールの受取人の銀行口座に届いているように見せかけています。

メールの本文に、これがフィッシングメールであることを示すいくつかのポイントがあります。“Wilson” のフォントと文字の大きさをよく見てください。フォントの文字の大きさも本文とは異なっています。

さらにおかしいことに、メール受取人の名前が、見出しにありません。その代わりに、「Hi there,」と書かれています。加えて、おかしいことは、IRS(米国国税庁)からの公的な通知にもかかわらず「Enjoy!」のようなインフォーマルな表現は使われていることです。

しかし、ここで、メール受信者は還付がいくらあるかを知りたくなり、確認もせずに、「View Document Now(今すぐ資料を見る)」ボタンをクリックしてしまいます。

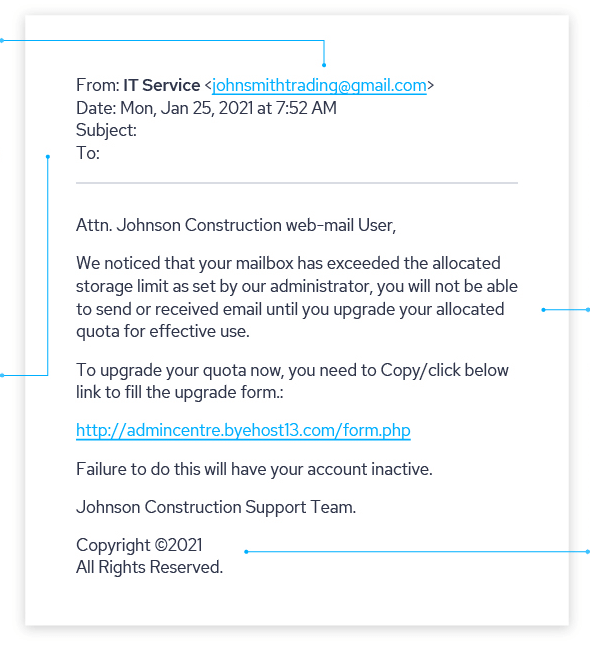

次に、2つ目の例です。

このメールは、あたかもITサービス部門から送信されているように見えます。しかし、差出人のメールアドレスを確認してください。「johnsmithtrading@gmail.com」はITチームメンバーのアドレスとして変です。

このメールには受信者の名前も件名もありません。また、メールの本文をよく見てください。「to Copy/click」のCopyの先頭の大文字は変です。その他、細かいですが、「form.:」のfromのあとのピリオドは余計です。.

フィッシングメールの1つの特徴ですが、このメールには受信者の切迫感をあおる内容があります。メールボックスの容量をアップグレードしないとメールの送受信ができなくなると大変という切迫感に訴えています。

さらに、メールに埋め込まれたリンクのURLは「https」ではありません。また、IT部門からのメッセージならば、著作権を引用することは不自然です。

フィッシング攻撃を防御するための方策

フィッシング攻撃は、従業員や顧客のデータを危険にさらし、最終的にはあなたの会社に損害を与えることになります。

フィッシング防御のための方策は、いくつかあります。ここで、いくつか、その概要を紹介します。

1.従業員教育

このような基本の心得に加えて、継続的にサイバー攻撃の脅威を教育してください。攻撃者は日々進化しています。これに対抗するためには、継続的なトレーニングと本番さながらのフィッシング攻撃演習を定期的に実施することです。

2. MFA/2FA

3.APIメールボックスレベルのインテリジェンス

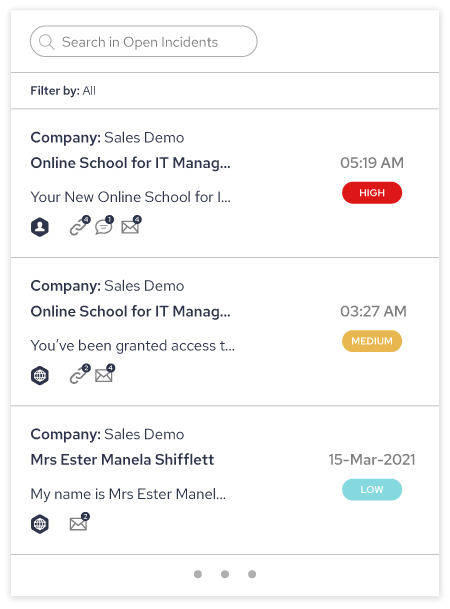

4.AIベースのフィッシングインシデント対応

フィッシングに立ち向かうための

フィッシング対策ソフトウェア

フィッシングが日々高度化しています。情報セキュリティを破られないようにするためには、発生する攻撃をプロアクティブに事前に予見・特定することが不可欠になっています。フィッシング対策ソフトウェアは、フィッシングの検出・隔離/駆除を支援する上で、極めて重要な資産となります。IRONSCALESは、進化するフィッシングの脅威からビジネスを守るために必要なすべてのツールをオールインワンで提供する自己学習型のメールセキュリティプラットフォームです。

無償トライアルを申し込みください。IRONSCALESプラットフォームのパワーをお客様の環境で確認することができます。

Recognized by Leading Analysts and Third-Parties

The word is out: IRONSCALES is leading the pack in email security!