なりすましメールからあなたの会社をいかに防御するか

スペルのミス、怪しいリンク、怪しい添付ファイルなどが詐欺メールの兆候であることは、もうほとんどの社員が知っていることでしょう。これは従業員教育の1つの成果ですが、しかしながら、詐欺やサイバー攻撃はますます巧妙になっています。どんなに知識のある従業員でも、巧妙な”なりすまし”メールに引っかかってしまう可能性があるのです。

IBMのCost of a Data Breach Reportによると、データ漏洩1件あたりの平均コストは着実に上昇しており、2020年には平均392万ドルのコストが組織にかかると言われています。”なりすまし”は、しばしば、大きな被害をもたらす侵害の最初のステップです。そのため、水際でこれらの攻撃を事前に防ぐことには、大きなメリットがあります。ここでは、なりすましメールについて詳しく説明し、あなたとあなたの会社を守るために役立つヒントを提示します。

なりすましメールとは

なりすましメールとは、簡単に言うと、サイバー攻撃者があたかも実在する人物からのメールであるかのように装う手法のことです。身近な人になりすますことで、企業ネットワークへのログイン情報、コーポレートカードのクレジットカード番号、給与データなどの機密情報をだまし取ります。多くのサイバー犯罪は、攻撃者がアクセス権や信頼を得るためのなりすましから始まり、より巧妙でコストのかかる攻撃へと発展していきます。

なりすましメールの進化

歴史的に遡れば、2000年代には、”なりすまし”は、世界的なセキュリティの大きな問題に発展しました。これを受けて、EUは2002年に「プライバシーと電子通信に関する指令」を発表し、受信者の事前の同意なしに一方的にメールを送信することを違法としました。

2004年には米国でも同様の規制が導入されましたが、なりすましメールなどの迷惑メールを完全に排除することは極めて困難でした。今日の高度なサイバーセキュリティツールをもってしても、ドメイン偽装メールは1日に31億通も送信されており、サイバー攻撃の90%以上はメールメッセージから始まっています。

なりすましメールはどのように仕掛けられる?

攻撃者は、次のような方法でスパムフィルターをすり抜けています。

- 送信者アドレスを社内ドメインや馴染みのある外部ドメインから来たように偽装する。アドレスを偽装して、取引先のアドレス、同僚のアドレス、あるいは政府機関のアドレスのように見える。

- 正確な送信者名(JeffBezos@technologybusiness123.com)

類似した送信者名(JeffBizos@technologybusiness123.com)

そっくりなドメイン(JeffBezos@amaz0n.com)

正確なドメイン(JeffBezos@amazon.com) を使った送信元アドレスを偽装する - 返信先の設定を操作して、偽装した偽のアカウントへ直接、機密情報を送信させる

技術的には、以下のような理由でなりすましが可能です。

- 送信サーバーは、送信者のメールアドレスが正当なものであるかどうかを検出することができない。

- メールAPIのエンドポイントでは、攻撃者が存在しないアドレスを使用してメールを送信することができる。

- Secure Policy Framework (SPF) は、ほとんどのなりすましメールを識別することができますが、ドメイン所有者がメッセージの送信を許可されたすべてのIPアドレスを指定しなければならない。いくつかのアドレスを見逃してしまう可能性がある。

- 攻撃者はメールフィルタリングの現状を熟知している。受信者が返信ボタンを押す前にSPFのステータスが「PASS」であることを確認することがほとんどないことも知っている。

なりすましメールの例

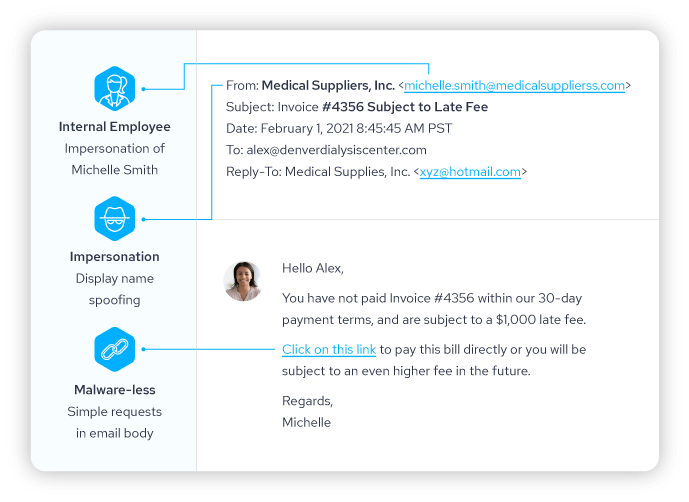

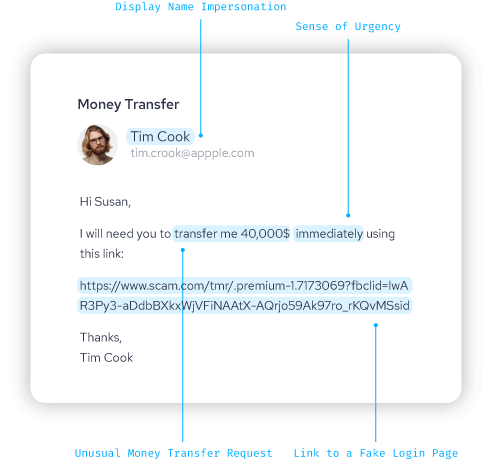

さて、なりすましメールとは、実際にはどんなものでしょうか?次の例を参照して、なりすましメールについて確認してください。

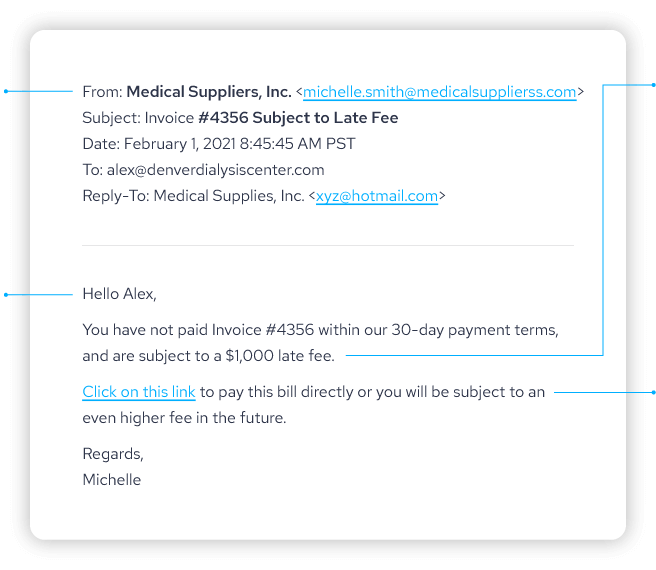

まず1つは、送信者が、送信元の表示される名称の偽装とドメイン名の偽装によって、「Medical Suppliers」のなりすましを仕掛けています。また、返信先も偽装されています。

デンバー透析センターの調達責任者であるアレックスは、重要な請求書を払い忘れたと思ってこのメールを受け取るかもしれません。

このメールは、Medical Suppliers, Inc.の担当者であるMichelleから送られたように見え、正しい請求書番号を参照しているように見えます。しかし、さらに見てください。表示名偽装やドメイン名偽装を示すいくつかの手がかりがあります。

メール本文にも変な文言があります。1,000ドルは延滞金のようですが、この延滞金がなぜ発生したのかなど、詳細について何も書かれていません。

さらに、このメールには、アレックスを偽のポータルサイトに誘導するリンクが含まれており、そこで認証情報を入力し、支払い情報を提供するように指示しています。

そして、ここでAlexが偽のリンクをクリックしなくても、彼が送る返信(調達関連の機密情報が含まれている可能性がある)は、Reply-to(返信先)フィールドにある次の疑わしいメールアドレスに送られることになります。

返信先: "xyz@hotmail.com

なりすましメールに引っかからないようにするための共通の心得

なりすましメールを防ぐ方法として、一般的な方法がいくつかあります。

その特徴と問題点について、詳しく見ていきましょう。

- Sender Policy Framework(SPF)は、受信メールのIPアドレスを会社のDNS(Domain Name System)と照らし合わせてチェックします。

- 送信者アドレスがDNSの条件を満たさない場合、メールは拒否され、悪意のあるメールが従業員の受信トレイに入るのを防ぎます。

- SMTPレベルで動作します。

-

- SPFは10回までのルックアップに制限されています。多くの企業では、メッセージを送信できるクラウドベースのサービスを複数使っています。そのため、この制限にすぐにぶつかってしまうのです。

- レコードは特定のReturn-Pathドメインにのみ適用され、「From(送信元)」アドレスに含まれるドメインには適用されません。このため、認証されるようなメッセージを攻撃者が作成でき、目に見える「From」フィールドを詐称することが可能になっています。

例:From(送信元): Bank of America <billpay@billpay.bankofamerica.com>Return-Path:

<recepcionfacturas@grupo-emsa.com.mx>Subject(件名): Your eBill Due Date Is Approaching(あなたの請求書の支払期日が近づいています)

- DomainKeys Identified Mail (DKIM)は、SPFの次の第2防御レイヤーとして機能します。

- DKIMは、送信者のドメインを確認し、メールが有効な送信元から送信されていることを確認します。

DKIMは、各送信者のDNSレコードに公開鍵を割り当て、送信メール用に秘密鍵を作成します。メールのやり取りで鍵が一致すれば、メッセージは問題なく転送されることになります。

- DKIMはDKIMは、実装が難しいとされています。

おそらく、実装が難しいためと、DKIM署名がないからといって常にメッセージが詐欺であるとは限らないという事実のためです。

しかし、SPFと同様に、DKIMでは、攻撃者が「From(送信元)」フィールドを偽装することは防げません。

例:

From(送信元): Billpay <billpay@billpay.bankofamerica.com>

Return-Path: <tua02@tribunalesagrarios.gob.mx>

Subject(件名): Your eBill for Alex H. Lehocky(Alex H. Lehocky宛請求書)

- DMARC(Domain-based Message Authentication, Reporting and Conformance)は、なりすましメールを検出するとドメイン所有者に通知し、ドメイン所有者がそのメールをどうするかを判断して決定することを可能にします。

- ここで、管理者は、なりすましメールをスパムフォルダーに送ったり、完全に拒否することができます。

- 送信者と受信者がSPFとDKIMを適切に適用している場合のみ機能します。

- 表示名偽装、ドメイン偽装を防御することはできません。

- 従業員に、一般的なセキュリティの心得を教育します。例えば、緊急性をあおるようなメールに注意する、送信者のアドレスに細心の注意を払う、パスワードを共有しない、アクセスしたことがないWebサイトをクリックしない、頻繁にパスワードを変更する、などがあります。

- フィッシング・テストや演習は、従業員のセキュリティ知識を評価し、注意を喚起するのに有効な手段です。

- 従業員は、セキュリティ担当者のように積極的にフィッシングメールをチェックするわけではありません。また、会社のセキュリティポリシー規定を必ずしも遵守しているとは限りません。

- 従業員は、 脅威の意味を積極的に習得しようとしているわけではありません。従業員教育は、あくまでも予防のための1つのステップに過ぎないのです。

- フィッシング演習は有効ですが、サイバー攻撃者は、常に新しい手法を開発し、巧みにソーシャルエンジニアリングを活用しています。 したがって、すべての可能性をテストすることは不可能です。従業員が犯す一瞬の集中力の欠如が、サイバー攻撃被害の原因となのです。

なりすましメールの防御に成功する方法

メールのやり取りは今や仕事の一部にであり、なりすまし対策はどの組織においても基本的な要件となっています。

SPF、DKIM、DMARCのような一般的に使用されている対策はいくら採用しても、そこには限界があります。実際、これらの手法を採用する企業が増えれば増えるほど、攻撃者はこれをすり抜ける方策を考え出してきます。そして、SPDF、DKIM、DMARCでは防げないドメインなりすまし攻撃を仕掛けてきます。

詳しくは、次の3部構成の英文ブログを参照してみてください。 「Understanding-DMARCWhat's Driving All the Hype(DMARCを理解する: なぜ、このような騒ぎになったのか)」

1日に何千通ものメールを解析し、新たな異常を発見することは、人の力だけでは不可能な仕事です。しかし、コンピューターならは可能です。

なりすまし対策には、人とマシーンのコラボレーションが生み出す融合的なアプローチが必要と言えます。

AIシステムが、攻撃を疑うべきメールにフラグを立て、

人がこれが的確に攻撃なのかを判断する

管理者がこのAIのアルゴリズムにフィードバックすることで、

防御レイヤーをさらに強化する

AIを活用した異常検知ツールは、ユーザーの行動パターンとメールのメタデータの両方を分析します。このアルゴリズムとプラットフォームによって、新たに生まれる”なりすまし”の手口を的確に識別して、自動的に対応することを可能にします。

なりすましメールに迅速かつ効果的に対応するためには、高度なメールボックスレベル異常検知機能を組み込む必要があります。

ここをクリックして、高度なメールボックスレベル異常検知につて確認してください。

高度なメールセキュリティプラットフォームで、”なりすまし”を防御する

IRONSCALES は、サイバーセキュリティ分野のパイオニアとして、なりすましメールやその他の高度な脅威を、市場の他のどのプラットフォームよりも優れた方法で検知しています。IRONSCALESのプラットフォームは、メールボックスレベルの異常検知、フィッシング対策ツール、ビジネスメール漏洩(BEC)に対する対策機能を備えています。また、ユーザーコミュニティー間の脅威インテリジェンスの共有と自動化は、大きなメリットを生み出しています。IRONSCALESでは、フィッシングメールが従業員の受信トレイに届く前に阻止することができます。

加えて、IRONSCALESの特徴は、使い易さ、シンプルな導入です。セキュリティ管理者の作業負荷を大きく軽減します。

セキュリティに対するより包括的なアプローチへの第一歩を踏み出してください。IRONSCALESの無償デモで、 IRONSCALESプラットフォームのパワーを確認することができます。

Recognized by Leading Analysts and Third-Parties

The word is out: IRONSCALES is leading the pack in email security!